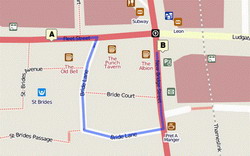

OpenStreetBugs — лёгкий способ сообщить об ошибке в OpenStreetMap

Вы, конечно, знаете о свободной карте OpenStreetMap. Это настоящая народная карта, создаваемая такими же людьми как и вы! Это такой же opensource-проект как Linux и как Википедия.

Конечно же, как и в других картах, в OpenStreetMap имеются ошибки, но в отличие от тех же Яндекс.Карт, где ошибки не исправляются годами из-за сложной бюрократической процедуры (я уже не говорю о намеренных ошибках), в OpenStreetMap всё гораздо проще и лучше для всех нас...

Подробнее..

CloudMade Navigation поддерживает ограничения манёвров

Не так давно CloudMade выделил несколько приоритетных направлений, среди которых оказалась и навигация. Решено было создать специальный проект Navi Studio, который объединял бы в себе несколько более мелких сервисов и позволял пользоваться ими, для создания полноценного навигационного программного обеспечения. В Navi Studio вошли:

Работа закипела и уже появилось несколько приложений использующих данный проект. Но полноценной навигации без соблюдения правил ПДД не существует, а потому данному вопросу было также уделено не мало времени...

Подробнее..

Удали себя из интернет-социума — «Web 2.0 Suicide Machine»

Недавно наткнулся в сети на один занимательный интернет-сервис, именующийся Web 2.0 Suicide machine . Предназначен он для того, чтобы позволить людям, обремененным «социальной жизнью в интернете», в пару кликов удалить свои аккаунты на Facebook (в данный момент сервис блокирован администрацией по IP), Twitter, Linkedin

и Myspace. В общем-то судя по количеству положительных отзывов и «успешных очищений» — пипл хавает зависимые от социальных сетей успешно пользуются сервисом и довольны...

Подробнее..

Задача недоказуемой передачи данных

Веб разработка - Информационная безопасность

Это несколько неформатный пост.

Этот пост — вопрос к Хабрасообществу, ответа на который я не знаю. Возможно, ответа нет. Лично у меня не получилось до конца осознать точную постановку вопроса.

Эта публикация, кроме того — память о человеке, от которого я впервые услышал о такой задаче.

Итак, автор задачи — один из самых известных представителей crack-сцены рунета — ms-rem. Уверен, многие из вас, кто занимался реверс-инжинирингом, слышали о нем. ms-rem не занимался релизами. Вместо этого, из под его пера выходили интереснейшие по своей глубине проработки статьи. Я не знаю, возможно, кто-то придумал эту задачу раньше, тогда простите мне мое невежество.

Для начала, предлагаю вам небольшое интервью, данное ms-rem'ом сайту cracklab.ru, оно интересно и легко читается.

В конце интервью автор приводит формулировку задачи (орфография сохранена):

типовые задачи всегда просты, достаточно почитать мануалы и статьи, но есть задачи для решения которых надо и головой подумать и много кода в дизасме перерыть и отлаживать потом не одну неделю. Из подобных могу назвать задачу недоказуемой передачи данных.

То есть, например, есть трой, он передает и принимает какие-либо данные нужно сделать это так, что если трой будет найден и весь трафик идущий по сети сохранен невозможно было доказать что он передавал какие-либо данные, вот пример одной из весьма сложных задач.

Поясню, хотя и так тут все понятно.

Вы — создатель трояна или любого другого сетевого софта (но пусть будет троян). Я против троянов. У нас есть TCP/IP сеть. Ваш троян работает в ней и передает данные с зараженных компьютеров на хост злоумышленника (и обратно), также находящегося внутри сети. Весь трафик, бегающий между любыми хостами сохраняется активным оборудованием в огромный лог, из которого легко можно узнать кто, когда, куда и какие данные передавал.

При обнаружении трояна вам необходимо сделать так, что даже имея в наличии его код и весь трафик сети, нельзя было доказать, что он вообще передавал что-либо. Иными словами, невозможно было доказать, что ваш троян это троян, а не асечный клиент. Как-то так.

Нет, это не юридический вопрос, ровно как и не вопрос доказания вины вирусописателя, это, я считаю, — инженерная задача. Мое мнение, что в теории решения нет. Возможно, я ошибаюсь.

Поэтому, одним пользователям Хабра предлагаю поразмышлять о теории, другим — предложить практические варианты решений: как хотя бы максимально усложнить доказательство функционирования трояна, если вдруг в теории задача не решается вовсе.

Проблема в большей степени теоретическая, о реальном применениии НЛО мне ничего не говорило.

Как решить эту задачу? Актуальна ли она? Какие технологии, помимо шифрования, применимы для сокрытия объекта? Не надо листингов на асме, лучше опишите словами.

| Читайте: |

|---|

Microsoft анонсировала новые технологии для веб-разработчиковКомпания Microsoft объявила о том, что на ежегодной технологической конференции для веб-разработчиков и дизайнеров MIX 09 в Лас-Вегасе анонсировала ... |

Обзоры плагинов, расширений и прочих приблуд для браузера Safari (дляBetterSource - подсвечиваем исходный код BetterSource позволяет отображать подсвеченный исходный код страниц. Окно с кодом открывается в новой вк... |

Safari 5.01 и галерея расширенийВ среду 28 июля 2010 Apple предприняло два замечательных шага. Первый и основной - возможность включения расширений без лишнего геморроя, второй - к... |

Демонстрация HTML5 от Apple: пнем Flash чуть сильнееВсе, кто слышал о неумолимо надвигающемся счастье в виде HTML5, скорей всего слабо представляют с чем это собственно едят. Apple в рамках программы ... |

Microsoft Visual StudioMicrosoft Visual Studio — линейка продуктов компании Майкрософт, включающих интегрированную среду разработки программного обеспечения и ряд других и... |

Партнеры

Уроки с DLE:

Заметки разработчика:

Модули DLE:

Авторизация

Топ технологий:

Оздана новая система беспроводной связи - она в 10Ученые из Национального тайваньского университета разработали новую систему беспроводной передачи данных, которая позволит передавать инф... |

Как взломали TwitterВ Интернетах, наряду с iPad, сканерами в аэропортах и войне между Google и Apple, уже второй день подряд активно обсуждается тема взлома и... |

Популярные статьи:

- LiveStreet

- MySQL против PostgreSQL

- MySQL: установка, настройка, описание

- @font-face или назад в будущее

- Препроцессинг CSS на клиенте

- Основы SQL: запросы к базе данных

- WebKit и expression

- 17 рекомендаций по юзабилити для создания отличной CMS

- Проблема с выделением текста в поле формы у Safari и Сhrome

- XML + CSS = счастье