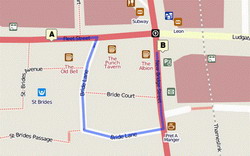

OpenStreetBugs — лёгкий способ сообщить об ошибке в OpenStreetMap

Вы, конечно, знаете о свободной карте OpenStreetMap. Это настоящая народная карта, создаваемая такими же людьми как и вы! Это такой же opensource-проект как Linux и как Википедия.

Конечно же, как и в других картах, в OpenStreetMap имеются ошибки, но в отличие от тех же Яндекс.Карт, где ошибки не исправляются годами из-за сложной бюрократической процедуры (я уже не говорю о намеренных ошибках), в OpenStreetMap всё гораздо проще и лучше для всех нас...

Подробнее..

CloudMade Navigation поддерживает ограничения манёвров

Не так давно CloudMade выделил несколько приоритетных направлений, среди которых оказалась и навигация. Решено было создать специальный проект Navi Studio, который объединял бы в себе несколько более мелких сервисов и позволял пользоваться ими, для создания полноценного навигационного программного обеспечения. В Navi Studio вошли:

Работа закипела и уже появилось несколько приложений использующих данный проект. Но полноценной навигации без соблюдения правил ПДД не существует, а потому данному вопросу было также уделено не мало времени...

Подробнее..

Удали себя из интернет-социума — «Web 2.0 Suicide Machine»

Недавно наткнулся в сети на один занимательный интернет-сервис, именующийся Web 2.0 Suicide machine . Предназначен он для того, чтобы позволить людям, обремененным «социальной жизнью в интернете», в пару кликов удалить свои аккаунты на Facebook (в данный момент сервис блокирован администрацией по IP), Twitter, Linkedin

и Myspace. В общем-то судя по количеству положительных отзывов и «успешных очищений» — пипл хавает зависимые от социальных сетей успешно пользуются сервисом и довольны...

Подробнее..

«Сложный пароль» в расшифровке не нуждается

Веб разработка - Информационная безопасность

Проскочил тут топик про «сложные» пароли. К сожалению, смотрю, многие серьезно восприняли этот «метод»…

Использование карточек шифрования не является надежным методом! Как правильно заметили в комментариях там — «это в войну наши деды использовали»… Но использовали более совершенные методы.

Приведенный в той статье метод использовать НЕЛЬЗЯ ни в коем случае(!), пароли по этому методу полностью расшифровываемые, Вы просто отдадите их злоумышленникам на блюдечке! И сейчас я это докажу…

Сложность и параметры

Всего существовать по такому методу может 36 таблиц, что по сложности равно паролю из одной буквы или цифры. Отличия таблиц только в

одном параметре: смещение влево на [0-35] — число столбцов, равное промежутку «a-z0-9».

Можете проверить: таблица один — это z = (i+j-1) % 36, вторая — это z=(i+j+9) % 36, где i и j принимают значения: «a»=0, «b»=1, «c»=2,… Проверьте для любых остальных значений — отличие только в одной константе, даже несмотря на то, что по строке вторая таблица начинается с «s» (что вообще с т.з. математики не имело смысла).

Следовательно, зная зашифрованный пароль и название ресурса — у нас остается всего 36 исходных паролей.

Финальный пример из оригинального текста (про него и ниже):

Кстати, вот сразу и минус виден — пользоваться табличками людям сложно, ошибки — неизбежны. Это зашифрованный автором той статьи пароль. В нем ошибка — «a-a» на второй позиции — это «9» по первой табличке, а не «b».

Расшифровываем (правильно) зашифрованный пароль…

вот часть из 36 паролей (соответствующие 36 разным смещениям таблицы и названию — «habrahabr»):

+5 j4mmqil7j

+4 k5nnrjm8k

+3 l6ooskn9l

+2 m7pptloam

+1 n8qqumpbn

+0 o9rrvnqco

-1 passwordp

-2 qbttxpseq

-3 rcuuyqtfr

-4 sdvvzrugs

-5 teww0svht

-1 — это и есть искомая константа смещения таблицы.

Да, это реальная «расшифровка», да, программу написал… на конце «p» потому что повтор пароля начинается.

Заметьте, что нам нужна только одна буква из пароля и та же одна — из названия сайта для получения одной переменной (смещения).

Маленькие буквы в «зашифрованном» пароле сдадут какие буквы будут являться гласными в названии сайта (снижение криптостойкости).

Так вот из вышесказанного, если мы не знаем названия сайта, но знаем где там гласная (а она будет там, где в зашифрованном пароле маленькие буквы), то у нас получается (по одной любой букве) = 36 (табличек) * 6 (гласных = a,e,i,o,u,y) — 216 паролей (не зная названия сайта!). Совсем немного, но в реальности см. ниже ( В реальности ) — будет скорее всего только один.

Большие буквы вообще ничего не меняют, кроме того что их обратно маленькими надо сделать (не добавляют сложности).

Добивка несколько усложняет задачу, но не в приведенном примере. Поскольку название ресурса длиннее, чем пароль, то получается расшифровав короткий пароль (зная зашифрованный пароль и название ресурса), который пойдет дальше по циклу — мы восстановим легко и добивку (мы будем знать верхнюю строку и нижнюю строку — среднюю мы восстановим по той же таблице… тут, кроме пары «символов» на позициях 4,8,16 (решетки, собачки), о ней — ниже).

В худшем (но не реальном) случае злоумышленнику нужно будет без спешки перебрать 36 паролей на другой сайт, чтобы войти.

В реальности: Из 36 паролей наверняка только один будет выглядеть как слово(!), которое вы запоминали, так что в реальности даже перебора не потребуется. Так что пароль будет известен точно.

Замена на символы

Отступление про «символы». Автор предложил заменять буквы полученного пароля на позициях 4,8,16 — на символы по табличке.

Знаки препинания добавляли бы сложности, если бы не еще одна уязвимость метода — цикличность повторения пароля. Автор сдвинул знаки препинания относительно латиницы. Ну что ж — это плюс, да, это еще один параметр сложности, но учитывая что мы точно знаем что меняются 4,8 и 16 символы — то мы можем (по длине названия сайта «habrahabr») расшифровать слово «pas*wor*p» в первой табличке (что под * мы не знаем пока что).

Теперь хитрость в том, что на (4+8) = 12 позиции та же буква, что и на «4» (пароль-то по кругу идет — это обе буквы «s» в слове «pass(4)wordpass(12)word»), но на 12 месте пунктуация не использовалась!

Следовательно мы можем расшифровать 12 букву и тут же узнаем 4ую букву.

Зная 4 зашифрованную букву и соответвующую ей пунктуацию — мы линейно получили смещение пунктуации. Из этого смещения тут же узнаем 8ую букву и как бонус — 16ую (которая та же). FAIL!

Правда если бы автор зашифровал 12ую букву, а пароль был бы 7-значным — мы бы все равно ее расшифровали (повторение буквы было бы на 4+7=13ом месте).

Если будет «добивка» — это будет портить картину, но не сильно, опять же — большая часть добивки будет расшифрована (мы уже будем знать полностью или почти полностью верхнюю строку и полностью — нижнюю — из нее восстановится средняя, кроме возможно(!) 1-2 букв закрытых пунктуацией, но тут уже перебор спасет — еще *36 вариантов — немного (и это редкий будет случай, чтобы удачно пунктуация закрыла буквы, что их не восстановить из повторяющегося пароля).

| Читайте: |

|---|

Adobe представила второе поколение AirКомпания Adobe представила второе поколение кросс-платформенной технологии Air (Adobe integrated runtime), сообщается в блоге компании. Новая версия... |

IIS Application Warm-Up for IIS 7.5 – «прогрев» веб-приложений перед пКомпания Microsoft представила новую технологию IIS Application Warm-Up, которая позволяет оптимизировать запуск веб-приложений на платформе Microso... |

Выход Adobe Reader для AndroidAdobe Systems сегодня объявила о начале официального распространения бесплатной версии Adobe Reader для операционной системы Android. Напоминаю, что... |

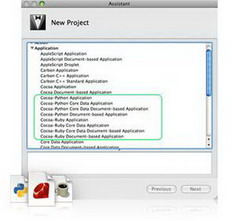

Встроенные средства для разработчиков MacСистема Mac OS X Snow Leopard включает в себя полный набор инструментов разработчика, объединённых одной целью: дать вам возможность создавать отлич... |

Apple заставила разработчиков писать приложения для iPad вслепуюМногие разработчики приложений для Apple iPad остались недовольны возможностями эмулятора устройства, пишет The New York Times. Они ждут поступления... |

Партнеры

Уроки с DLE:

Заметки разработчика:

Модули DLE:

Авторизация

Топ технологий:

Оздана новая система беспроводной связи - она в 10Ученые из Национального тайваньского университета разработали новую систему беспроводной передачи данных, которая позволит передавать инф... |

Как взломали TwitterВ Интернетах, наряду с iPad, сканерами в аэропортах и войне между Google и Apple, уже второй день подряд активно обсуждается тема взлома и... |

Популярные статьи:

- LiveStreet

- MySQL против PostgreSQL

- MySQL: установка, настройка, описание

- @font-face или назад в будущее

- Препроцессинг CSS на клиенте

- Основы SQL: запросы к базе данных

- WebKit и expression

- 17 рекомендаций по юзабилити для создания отличной CMS

- Проблема с выделением текста в поле формы у Safari и Сhrome

- XML + CSS = счастье